活动 | 5.19 Akamai零信任专题研讨会

受疫情影响,混合办公模式日渐风行,世界各地大量企业均采取了强制性居家工作政策,弹性远端工作如今已经成为保障业务连续性的重要组成部分。面对企业员工远端存取需求骤增,如何执行安全无虞的内部应用程式访问,同时确保进行访问的远端设备安全性,已成为现代企业所面临的重大挑战。

数据显示,Gartner 预计到2023年,60%的企业将逐步淘汰大部分 VPN 转而采纳零信任网络访问。相比传统 VPN 远端连线模式,零信任(Zero Trust)的资安架构,能够更精细地执行访问控制和身份验证。

基于以上背景,2022年5月19日,Akamai 推出“以零信任审视网络安全架构”主题直播,结合实际案例,精讲零信任架构。为了便于文字阅读需求,促进安全圈进一步交流,安在特别整理了直播实录,以飨读者。

本次直播有幸邀请Akamai 解决方案工程师王俊彦,演讲主题为“以零信任审视网络安全架构”。

以下为直播实录。

Akamai 解决方案工程师王俊彦:

以零信任审视网络安全架构

相关研究机构预计,到2023年将会有60%的企业采取零信任架构作为内部应用程序的存储模式。那如何建立安全无余的连线访问,以及确保访问安全将会是企业的一大挑战。

2021年Business Technographics 安全调查显示,63%的企业在过去12个月内遭遇攻击,并造成了资料外泄的情况。其中有45%的路径是由内部事件所造成的。内部事件的主要原因里39% 的安全威胁源自访问控制问题和权限不当。

传统安全架构的第一个难题在于,如何用一致化的管理模式去管理不同厂商所提供的解决方案或产品,并达到安全的状态;第二点,传统VPN的解决方案对网段里不同服务间沟通的可控性不足;第三点,外部连线的安全性不足;第四点,可扩展性不够;最后一点,员工设备因操作不当被外部恶意软体入侵。

Akamai拥有全球规模庞大的智能边缘平台,整个规模拥有36万个以上的边缘服务器,横跨135个国家跟地区,有4200个以上的个入网点 (PoP),遍布在世界各地。

其中,Akamai提供的解决方案叫做Enterprise Application Access,简称EAA。产品特性可理解为无需开放防火墙入站漏洞,即可进行能感知身份的访问控制。

EAA由三个部分组成,第一个部分是EAA边缘服务器,它可以通过IDP 在边缘对用户直接进行身份验证,并且同时支持多重身份验证和单点登录;第二个部分是EAA连接器,角色为企业内部服务之间的代理,是受防火墙保护的无界面虚拟设备,可与 AD/LDAP 通信 并获得资料;第三个部分叫做EAA客户端,它是安装在用户装置上的软件,主要用意是去做设备上的安装代理,用户可以通过它去做WebSocket 的通道连线,用户还可以通过它去收集客户端装置里的一些特征,并做出风险的判断。

EAA架构。用户通过安装在他装置上的EAA客户端发起WebSocket的连线,连到智能边缘平台的EAA边缘服务器上。一旦连接后,Edge server就会进行身份的验证。其中很重要的部分就是进行多重身份的验证,Akamai有属于自己的MFA,其特征是可有效的防范中间人攻击或防范网络钓鱼的FIDO2。

EAA connector主要功能是可以连接到企业内部的服务。比如说只允许EAA connector连到Git服务器,而无法连接向HR应用程序或财务应用程序,因此确保最小权限的访问。同时,它有比较特别的连线从EAA connector往外连线,访问到EAA边缘上,可以看到这连线称为mTLS。用户只需在防火墙上设定出站的tcp端口:443,这个端口可以让EAA连接器直接向外访问,以确保整个防火墙有最低风险,不会有任何的漏洞可以去让外部的恶意使用者连到用户的指挥中心。

而风险评估即通过收集设备的一些特征来衡量,比如设备是否安装防火墙、本身运行的浏览器版本是否可用,都可通过EAA 客户端做检测。

一旦EAA 客户端收集到资料之后,可以在EAA的平台上做一些设备规则的设定,具体分三个层面,低、中、高。低风险层面,比如当设备背后的OS是Mac OS或Windows时,需要符合一些Criteria,像需要安装防毒软体,以及确保OS Version是在最新的状态下。因此,可以针对不同的OS或不同的设备、不同的场景,去做着不同的Criteria设定。

ETP是Akamai提供的安全web网关的服务,可阻止对恶意网域、网址和内容的访问。ETP由三个主要部分构成,第一个是ETP递归的DNS ,它可以取代企业内部所使用的递归DNS server,由Akamai完全管理,支持100%的SLA,本身可以做一些DNS检查跟AUP的设计。

第二部分称为ETP web 代理,可以去检查来自用户的 HTTP/HTTPS 请求,以及来自源站检查的响应。所有的请求我们可以通过web proxy去做很好的检查。第三部分是ETP客户端,它是设备上安装的代理 ,可以不间断的进行出站流量 DoT 检查,并将威胁事件与设备名称相联系。

ETP的架构。用户通过客户端去做网络的请求,之后可以通过ETP的客户端把DNS查询请求发到智能平台上ETP的递归DNS server里,通过DNS server去做解析,检查结果如果是恶意的网站,ETP会直接阻挡。如果云安全情报是无法判断网域是否真的安全,ETP的递归DNS会把请求返回到ETP的客户端,并重新做出导向,在ETP Web代理里做更深度的检查,以云安全情报的资料库为基准,检查所访问的URL是否存在恶意的风险,如果有一样会直接阻挡。

云安全情报基于Akamai的边缘平台。Akamai的数据处理量高达全部 Web 流量的 30%,每日可达 2.2 万亿次 的DNS 查询,同时Akamai还会采纳第三方的数据,包括公共数据,如WHOIS数据或注册机构数据等,一并纳在了云安全情报的资料库里。用户不需要对安全情报做任何更新,其内资料全权由Akamai做维护,单位是每小时更新。

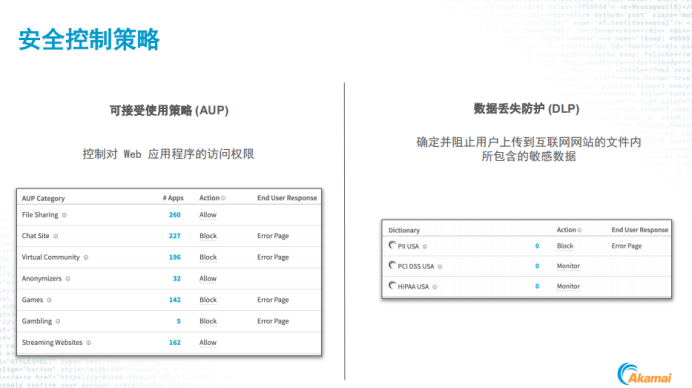

用户可以通过ETP执行可接受使用策略(AUP),比如规定哪些网站员工可以访问或不可访问,像一些聊天网站或线上的直播网站,用户可以设定拦阻,这样的做法是为了确保把风险降到最低。数据丢失防护(DLP)则是确定并阻止用户上传到互联网网站的文件内所包含的敏感数据,用户可做相应的设置以避免资料外泄的风险。

Akamai Guardicore通过四个不同的部分做到分段的实施。第一个是管理服务器,采用集中式指挥,可以部署在各数据中心内部,或者客户可把整个管理成本交给Akamai做管理,采用 SaaS 或本地形式部署。第二部分是代理(agent),必须安装在服务器端、设备端,它可以执行监控。第三个部分是聚合器(Aggregator),主要用于收集流量,聚合从代理到管理服务器的数据。最后一部分是收集器,它在无代理环境中收集来自交换机/ 路由器的流量。

Guardicore 的架构。其中管理服务器可以安装在本地端的数据中心,也可以安装在Akamai代管的SaaS平台上。通过安装在服务器里的Agent,可以施行可视性的管控。Guardicore可以支持平台在任意的环境下去实施它的服务,无论当下的数据中心是不是有做虚拟化,或已经上了一些公共云的设备,甚至这公共云的设备已经采用了容器化的服务,Guardicore都支持安装。并且Guardicore支持的OS广度也是所有厂商里最广的。

假设没有做任何微分段的实施,设备之间的连线便缺少了较好的控管。而做了微分段之后,设备之间的连线便能按照需要的去连接,其他多余的部分可以把它设置成阻挡,或是直接把连接取消。因此,一旦勒索软件有机会侵入,用户可以很快速的辨识到,接着便可让它的横向扩展能力降到最低。

Guardicore的微分段网络方式有三个步骤需要实施,第一个步骤是监测,第二个步骤是映射,第三个步骤是保护,就是一些policy的实施。

检测是把Agent部署在数据中心的服务器里。部署之后,可以通过Guardicore的管理平台直接看到其中的内容,比如不同服务器之间连线的状态,它所通过的端口,它的访问流向等。

映射,即与应用程序之间的关系,这种映射流程可让用户深入了解应用程序以及在应用程序之间流动的数据。

保护就是通过基于标签的策略保护资产,使用直观的 DIY 模板和工作流,快速轻松地创建策略。Guardicore是基于标签去建立的保护,并不是通过IP,而传统的防火墙设计是以IP为基础的,设备转换时IP会跟着变化。但如果用Guardicore的这种模式,就不用担心当设备IP做转换时无法跟上这些调动了。

综上所述,Guardicore可以保护企业内部的资料;EAA可以对人员访问进行管控;而ETP可以使装置设备不会有潜在的风险。

1、零信任与VPN相比优势有哪些?

答:传统的VPN不那么稳固。而零信任的解决方案基本上不需要开任何多余的防火墙设定,所以自然层面可能会更稳固。第二点,传统VPN赋予用户的是访问网段的能力,而零信任更强调给出的是最小权限,让使用者只访问他该访问的服务就好。

2、零信任和贵司的应用系统怎么结合?

答:EAA可以下载软件,EAA的连接器可以部署在用户的资料中心、数据中心里,可以和用户的应用系统做连接,然后去做访问的控制。第二点,如果是Guardicore微分段的服务,并没有太多的限制。一旦部署到Guardicore的代理,在公司内部的应用系统、应用服务就有很好的可见性,然后可以设计一些关于分段的policy。

3、维格里的颗粒度可以到什么程度?

答:Guardicore可以到process label,就是程序的label。它不止可以做到asset,他在server里的每个process都可拿来作为微分段的其中一个因子。

4、如何用零信任来防范勒索攻击?

答:目的是让风险降到最低。因此从EAA开始做第一道防线,确保外部连线为最小权限,这是控管的部署;而ETP则确保访问设备是比较低风险的状态;最后通过Guardicore做微分割,让内部的资产、内部网络的连线不具有清晰度。一旦被勒索攻击了,用户能在第一时间观察到这样的异常状况,又因为提前有了较好的分割基础,因此可以很快的把受感染的asset、server做隔离,同时再把干净的、没有受到感染的部分移到比较安全的地方。

齐心抗疫 与你同在

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- Koishi:十分钟搭建跨平台聊天机器人,让社群运营效率翻倍

- ERR_SSL_PROTOCOL_ERROR解决方案

- OpenAI寻求合作伙伴以获取公共网络之外的数据

- 欧盟委员会以数据保护为由,要求工作人员卸载TikTok

- 在Z|微步在线(北上广深等多省市)诚招大客户销售经理、行业leader、区域leader

- 红柳林,煤矿里挖出了数据金矿!

- 历史上的今天:索尼诞生;Bungie 成立;数据排序结构先驱出生

- “不用 Windows 11 会更好”,FSF 霸气开“怼”!

- MySQL 那些常见的错误设计规范

- 致敬建党百年,共筑网安盛况,“网安星播客”直播大赛启动报名

- 华为陈黎芳:星光不灭,携手同行

- 1 分钟带你认识从 "�" 到 "锟斤拷"