wibu证书 - 初探

本文为看雪论坛优秀文章

看雪论坛作者ID:bluefish蓝鱼

最近遇到一个wibu加密的程序,使用wibu证书进行授权,类似于sentianl的软锁SL,没有加密狗。

一

前期准备

下载运行环境codemeter runtime,我这里使用的是程序自带的runtime,版本为6.60,运行平台为linux。下载链接:https://pan.baidu.com/s/1E_6qsUx57Irc4s-E88fD6g?pwd=koqk 提取码:koqk

-vcmu - CodeMeter Universal Support Tool.Version 6.60 of 2017-Dec-18 (Build 2869) for LinuxCopyright (C) 2007-2017 by WIBU-SYSTEMS AG. All rights reserved.Operating System:Name: Ubuntu 18.04.6 LTS (Kernel 5.4.0-124-generic)Architecture: x86_64

一个以WibuCmLIF结尾的许可信息文件。

由于某种原因,无法分享我在使用的WibuCmLIF文件,有需要的朋友可以找找使用wibu加密的产品。

空许可信息文件的生成可以通过以下命令行,此操作需要测试fsb或厂商fsb,详情可参考wibu证书的相关使用说明(https://help.wibu.com.cn/help/manual/CodeMeter/42a5)。

cmboxpgm.exe -f6000010 -lif:"MyFirstUfcLif.WibuCmLIF" - lfs:smart:3 -lpn:"Universal Firm Code - 2000" -lpid:2000 -lopt:vm,reimport -v二

初步接触

先使用cmu -i -f xxx.WibuCmLIF来尝试导入许可信息文件,结果报错:无法在虚拟机上导入该证书。

$cmu -i -f xxx.WibuCmLIFcmu - CodeMeter Universal Support Tool.Version 6.60 of 2017-Dec-18 (Build 2869) for LinuxCopyright (C) 2007-2017 by WIBU-SYSTEMS AG. All rights reserved.List remote updates failed: It is not permitted to use this license on a virtual machine, Error 273.

只能先跟一下cmu,看看cmu的工作原理。cmu绝大多数的功能都是由libwibucm.so实现。继续跟踪该so文件,发现它connect一个服务端,并将xxx.WibuCmLIF的内容加密后打包发送,可以大胆的猜测服务端才是这次分析主菜。服务器端的端口为22350,程序为CodeMeterLin。

sudo netstat -tlp | grep 22350tcp 0 0 0.0.0.0:22350 0.0.0.0:* LISTEN 12483/CodeMeterLintcp6 0 0 [::]:22350 [::]:* LISTEN 12483/CodeMeterLin

cmu还有一个有趣的方法防止调试,就是上述xxx.WibuCmLIF加密时使用当前时间作为密钥,服务器收到加密数据使用接收到数据的时间作为密钥解密,一旦调试起来在传输的某个过程停留超过几秒则服务器无法解密数据,错误代码如下所示。

cmu -i -f xxx.WibuCmLIFcmu - CodeMeter Universal Support Tool.Version 6.60 of 2017-Dec-18 (Build 2869) for LinuxCopyright (C) 2007-2017 by WIBU-SYSTEMS AG. All rights reserved.List remote updates failed: A network error occurred, Error 100.

三

分析CodeMeterLin

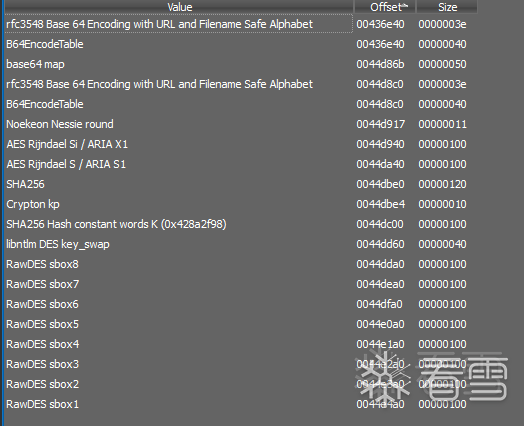

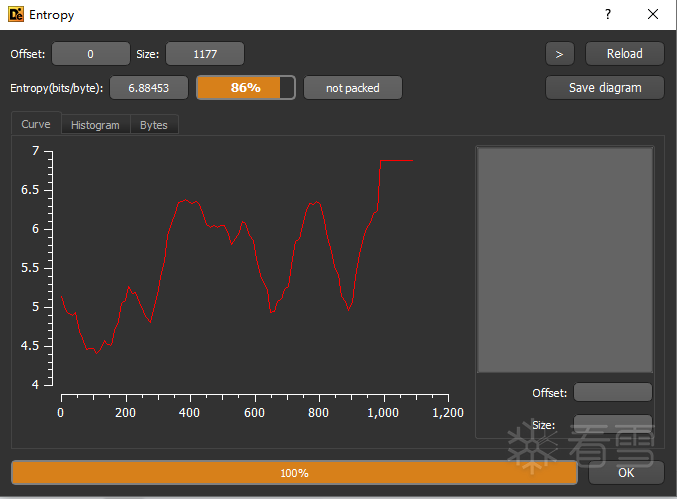

1、先分析一下CodeMeterLin有哪些算法,在IDA上最好是使用findcrypt插件,另外还可使用binwalk或者die。我这里使用的是die,可以看到有base64和AES、sha256等常用算法。

char __fastcall license_dec(__int64 a1, __int64 a2){int v2; // edxchar result; // al_DWORD *v4; // rcxunsigned __int64 v5; // r8unsigned __int64 v6; // r8unsigned int v7; // edx__int64 v8; // raxv2 = *(_DWORD *)(a1 + 260);result = 0;if ( (v2 & 1) == 0 ){result = 1;if ( (v2 & 2) != 0 ){v4 = *(_DWORD **)(a1 + 264);if ( v4 ){v5 = *(_QWORD *)(a1 + 280);if ( v5 ){result = 0;if ( !a2 )return result;v6 = v5 >> 2;if ( v6 ){v7 = 0;v8 = 0LL;do{^= a2;v8 = ++v7;a2 = 0x5917 * a2 + 0x4A6B;}while ( v7 < v6 );v2 = *(_DWORD *)(a1 + 260);}}}result = 1;*)(a1 + 260) = v2 & 0xFFFFFFFD;}}return result;}

接下来会讲解一下如何asn1的一些相关知识,以及如何使用CodeMeterLin内的asn1定义解析码流。

看雪ID:bluefish蓝鱼

https://bbs.pediy.com/user-home-674195.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- Wechat Markdown Editor将文章一键同步至各大平台

- 遭大规模恶意攻击!周鸿祎:360愿为DeepSeek提供安全服务

- 苹果发布 AirPods | 历史上的今天

- 派拉软件《云原生企业数字化白皮书》正式发布

- 删库跑路、“投毒”、改协议,开源有哪几大红线千万不能踩?

- 网站被入侵、攻击,相关企业要负责任吗?

- 网安星播客 | 李薛:网络战:对抗国家级APT攻击

- 网络尖刀十周年主题曲正式发布。

- IBM 能靠 2nm 芯片翻身吗?

- 在Z|荣耀终端(60W+/年)、VIVO招贤;10年+信安经验求职管理/技术岗

- 如何避免循环中“突兀”的break和continue

- 第一位图灵奖得主 Alan J. Perlis 的编程警句

赞助链接