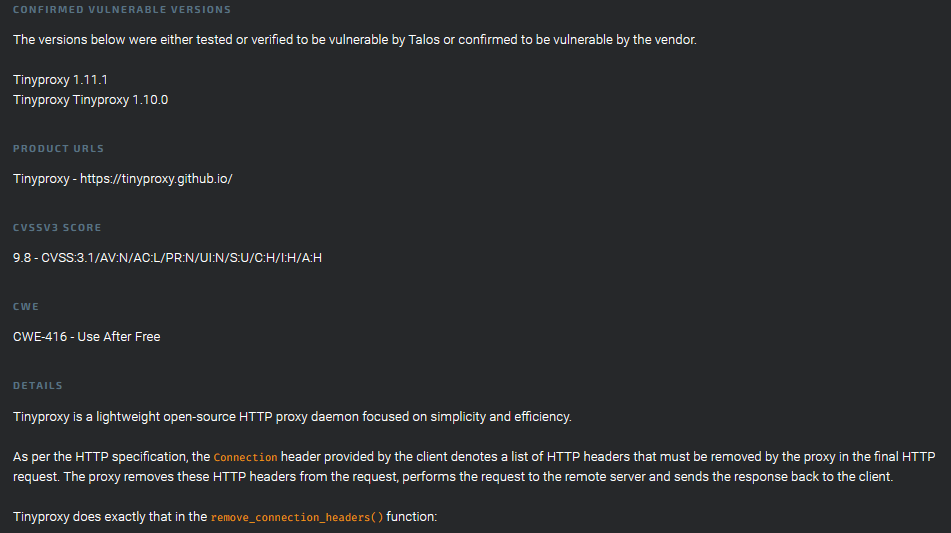

思科披露Tinyproxy漏洞可导致远程代码执行,超过50000台主机受影响

资讯来源:Cisco Talos、Censys

转载请注明出处和本文链接

﹀

球分享

球点赞

球在看

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- Dreamer 4 – DeepMind推出的新型世界模型智能体

- MarkItDown 轻松搞定 PDF、Word、PPT全能转换神器

- EXAM-MASTER 基于 Python + Flask 框架实现的全平台在线刷题系统

- 配置PhpStorm连接MySQL数据库的详细步骤

- likeadmin开源、免费、高效全能的后端快速开发框架

- 如何重启MongoDB服务器?

- 历史上的今天:IBM 获得了第一项专利;Verizon 收购雅虎;亚马逊发布 Fire Phone

- 回家

- 独乐乐不如众乐乐,LE Audio了解一下

- 安全创业企业如何从从巨头环伺中逆袭突围

- 5G推动创新,我们推动5G,为中国数字经济发展注入强劲动力

- 申请不同类型的SSL证书,需要什么材料?

赞助链接