Keydd 从流量包匹配敏感信息的渗透神器

在进行渗透测试和红蓝对抗演练时。我们需要时刻关注流量中的敏感信息,确保不会遗留任何潜在的安全隐患。

有时候,使用市面上那些现成的工具,总是会遇到各种不适配的问题,比如卡顿、响应慢,甚至无法满足特定需求。这让我不得不思考,有没有更符合我们实际工作流程的工具呢?于是,我发现了这个工具。

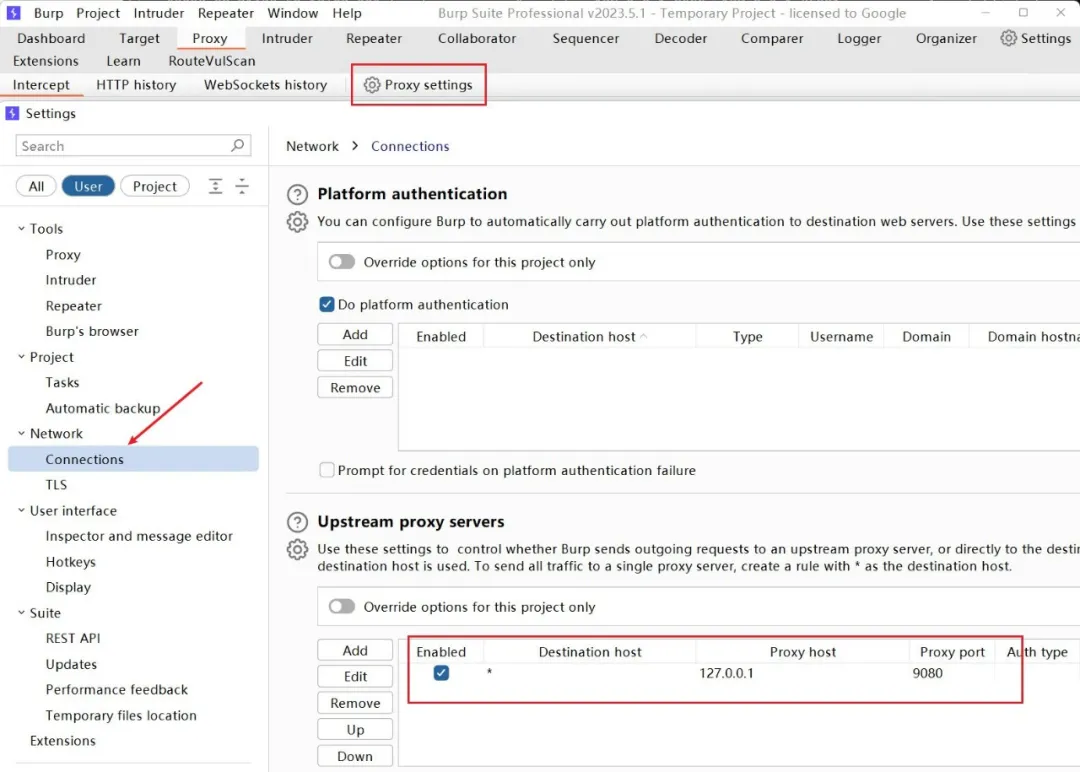

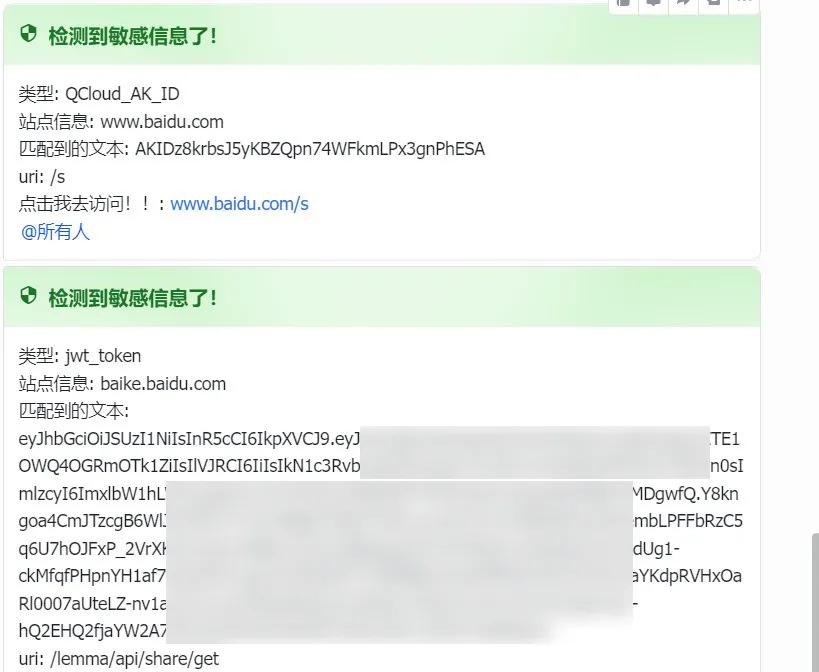

这个工具的工作原理非常简单,它可以作为Burp Suite等工具的下游代理,实时分析HTTP/HTTPS流量中的敏感信息,比如AK、SK以及其他敏感数据。它在性能上也是经过仔细优化的,不会对上游工具造成卡顿。比如在hvv和zb活动中,我们往往需要快速识别出关键的信息,而这个工具恰好能帮我们实现这一点。

在日常的渗透测试结束后,可以轻松查看数据库记录,了解流量中匹配到的所有敏感信息,避免遗漏任何细节。如果某个项目需求特别,还可以根据具体情况自定义规则,随时调优,这种灵活性真的是太实用了。此外,支持飞书消息提醒功能,对于团队协作也大有裨益,可以第一时间把关键信息推送给相关人员。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

流量分析是网络安全的重要组成部分,通过监测流量,可以及时发现潜在的安全威胁。使用自定义规则来识别敏感信息能提高检测的准确性和效率。在渗透测试中,能够快速识别泄露的信息可以大大减少风险。

开发高效的代理工具是确保渗透测试和红蓝对抗演练成功的关键。传统的工具可能因性能问题而导致延迟或卡顿,自定义开发可以针对特定需求进行优化,提高工作流程的顺畅度。

每个项目都有其独特的需求,定制化的工具可以根据实际情况做出调整,使得安全措施更加符合组织的具体环境。这种灵活性使得安全团队能够迅速响应变化,提高整体安全态势的适应能力。

良好的日志管理对于事后审计和事件响应至关重要。实现高效的日志存储和检索机制,可以帮助安全团队快速回溯,以便查找和分析历史数据,从而改进未来的安全策略。

在快速变化的安全环境中,及时的信息共享是防御和响应的关键。通过集成消息通知系统(如飞书),可以实现信息的快速传递,确保相关人员第一时间了解安全事件,从而快速采取行动。

下载链接

https://github.com/YouChenJun/Keydd

-

Medusa密码crack工具

工作上的需求是我们经常需要进行网络安全相关的活动,比如定期hvv检查、重要信息系统的保护,还有那些安全演练或者红蓝对抗。在这个过程中,我最近了解到一个名为Medusa(美杜莎)的开源网络安全工具,听说

-

Gitxray Github信息泄露检测工具

日常工作之一就是定期审查和监控代码库,确保没有潜在的安全漏洞或敏感信息泄露。想必大家都知道,在GitHub上手动搜索相关信息,不仅费时,而且容易错过很多细节。首先,它利用GitHub的公共REST A

-

Ngrok 内网穿透工具

Ngrok。这个工具主要是用来解决内网穿透的问题,让外部用户可以通过外网访问部署在本地服务器上的应用或服务。工作中,经常需要进行一些内网穿透操作,比如进行z活动时需要测试内网系统的漏洞,或者在安全演练

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 从“手动挡”进入“AI智能挡”:亚数TrustAsia 开启证书管理「服务化」新时代

- 微软Edge浏览器将获更多AI功能:还要深度融入Win11系统托盘

- supercopy存在恶意代码 影响60W Chrome用户

- 苹果发布 AirPods | 历史上的今天

- 字节跳动正大量招聘芯片工程师或准备自研芯片;Google放缓招聘;Android 13 Beta 4发布|极客头条

- 自动写代码神器?竟然还有这东西!

- 待烟消雨尽,迎月明风清

- 透彻解析云原生在数字化转型中的应用实践,PaaS功不可没

- 在Z|中国人寿(高至40K/月)诚招攻防技术、数据安全、应用安全等人才

- 高通发明家|Ananth Kandhadai:专注于信号处理和计算机视觉领域,助力开拓智能终端新时代

- FastConnect 6900移动连接系统,让无线连接更畅快

- #看雪课程# 实战CVE漏洞分析与防范(第一季)