深入理解Android逆向调试原理

本文为看雪论坛优秀文章

看雪论坛作者ID:kxliping

一、为什么要写这篇文章

二、文本的目标读者是谁

1. 刚入门Android逆向的同学。

三、阅读本文的潜在收益是什么

阅读本文的潜在收获包括但不限于如下几点:

1. 对Android调试原理较为深入的理解;

2. 对Android逆向调试原理的深入理解;

3. 掌握Android逆向调试的操作步骤;

4. 掌握在没有DDMS的情况下逆向调试Android的操作技巧。

1. 对JDWP协议细节的介绍;

2. 对调试器内部原理的介绍;

3. 相关原理源代码的详细分析。

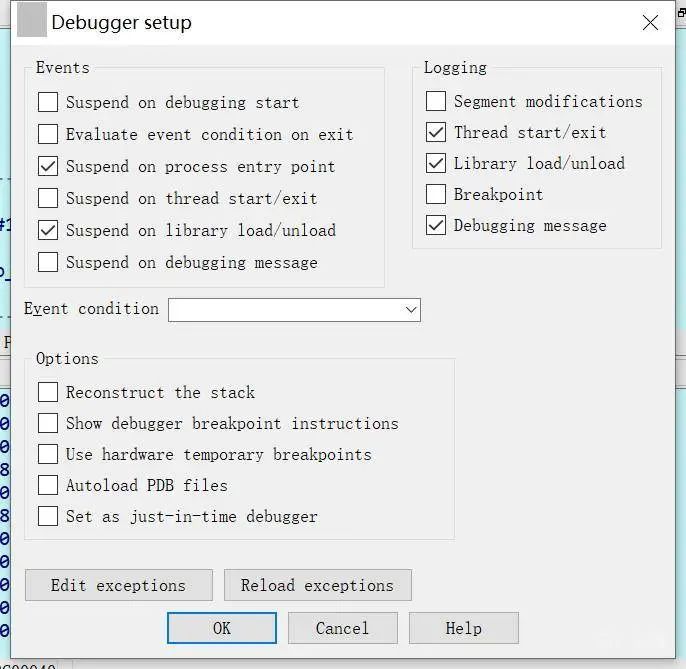

四、Android逆向调试的几个关键步骤

Adb shell下执行命令:

am start -D -n com.outdoor.debugtest/.MainActivity

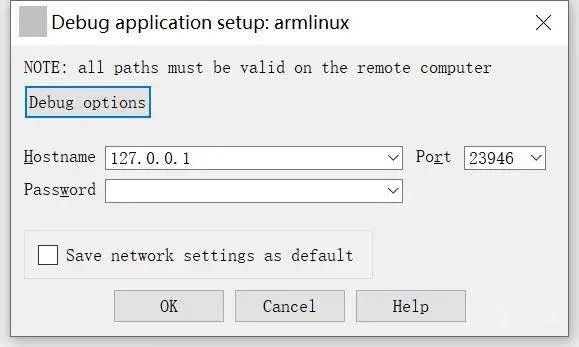

ringtag:/data/local/tmp # ./android_server64IDA Android 64-bit remote debug server(ST) v1.22. Hex-Rays (c) 2004-2017Listening on 0.0.0.0:23946...

adb forward tcp:23946 tcp:23946

C:\Users\reverser>jdb -connect com.sun.jdi.SocketAttach:hostname=localhost,port=55555设置未捕获的java.lang.Throwable设置延迟的未捕获的java.lang.Throwable正在初始化jdb...>

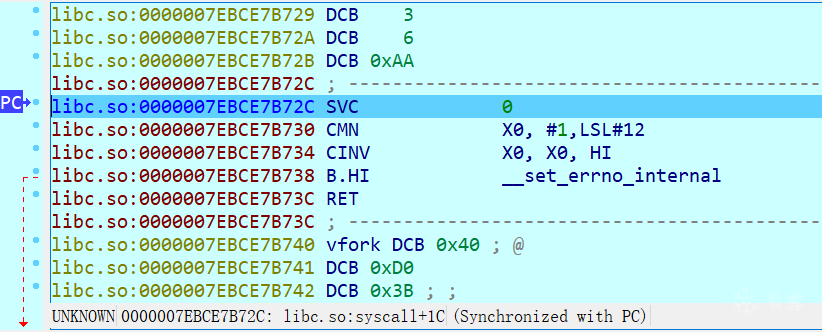

IDA output窗口显示目标SO文件被加载:

PDBSRC: loading symbols for '/data/app/com.outdoor.debugtest-iQxBx29FyKFuLtnU6wwQag==/lib/arm64/libnative-lib.so'...在IDA Modules模块中搜索目标SO库并双击选中,找到目标函数下断,即可开启调试流程。

a. DDMS展示的端口号,是怎么得来的?有没有更加便捷的方式获取这个端口号?

b. Jdb connect命令是Java VM调试相关的命令,在SO调试中为什么要用它?它在和哪个模块进行通信?IDA附加上进程之后为什么不能直接开始调试?

c. Adb、android_server、IDA之间的关系是什么?IDA与应用进程之间的调试连接到底是如何建立的?IDA调试Android SO的技术原理是什么?

五、Android调试模型分析

1. Android源码对调试模型建立的描述

(1)当adbd启动之后,它会创建一个unix类型的server socket套接字,名字叫@jdwp-control;

(2)当一个新的JDWP守护线程在一个新的VM进程中启动时,这个新启动的JDWP线程会创建一个到@jdwp-control的连接,以宣告它自己的可用性:

50 JDWP thread @jdwp-control51 | |52 |-------------------------------> |53 | hello I'm in process <pid> |54 | |55 | |

(5)Adbd收到命令后,执行如下操作:

调用socketpair()创建一对“equivalent sockets”; 将第一个socket附加到本地socket,本地socket本身又连接到远程socket;

使用sendmsg()将第二个socket的文件描述符直接发送给JDWP进程。

JDWP thread @jdwp-control| || <----------------------|| OK, try this file descriptor || || |

(6)接着,JDWP线程使用这个新的socket描述符作为它与调试器的通信通道(接收JDWP-Handshake消息,应答调试器的消息等等)。

____________________________________| || ADB Server (host) || |Debugger <---> LocalSocket <----> RemoteSocket || ^^ ||___________________________||_______|||Transport ||(TCP for emulator - USB for device) ||||___________________________||_______| || || ADBD (device) || || VV |JDWP <======> LocalSocket <----> RemoteSocket || ||____________________________________|

归纳而言之,原生基于JDWP的调试框架与IDA的android调试框架,是两个层面上的调试实现,前者是虚拟机层面的实现,后者是整个进程层面的实现。理解这一点对理解Android逆向调试的原理至关重要。

六、逆向调试关键步骤解密

有了以上知识的铺垫,我们就可以开始研究第四章中提出的几个问题了。

1. DDMS展示的端口号,是怎么得来的?有没有更加便捷的方式获取这个端口号?

根据前一章的阐述,调试器通过执行“adb forward tcp:<hostport> jdwp:<pid>”命令将host机器上的hostport端口转发到Android上的调试进程,以便调试器通过这个端口连接到目标进程。所以这个hostport是调试器指定的,据此推测,DDMS便是通过这种转发方式获取到这个端口并展示到界面上。

因此,我们可以通过“adb forward tcp:<hostport> jdwp:<pid>”命令,替代使用DDMS的方式。

与问题1相关的进一步思考

当我们以调试模式启动应用时,应用会输出如下形式的日志信息:

--------- beginning of system03-08 10:01:05.709 6761 6761 W ActivityThread: Application com.outdoor.appcomvulbypassactivityperm is waiting for the debugger on port 8100...

日志信息表明应用在端口8100处等待调试连接,那是不是表明我们可以直接将hostport转发至Android 8100端口呢,尝试后你会发现不会成功。原因如下:

Android应用的调试模式有“dt_socket”和“dt_android_adb”两种,即通过socket或者adb连接到JDWP线程。所以理论上,通过将hostport转发到8100也是可以实现的。但进一步分析源码之后发现,Android虚拟机默认以“dt_android_adb”的模式启动,并且这个启动参数硬编码在源文件之中,不可手动配置的。

601 int AndroidRuntime::startVm(JavaVM** pJavaVM, JNIEnv** pEnv, bool zygote)602 {……772773 /*774 * Enable debugging only for apps forked from zygote.775 * Set suspend=y to pause during VM init and use android ADB transport.776 */777 if (zygote) {778 addOption("-agentlib:jdwp=transport=dt_android_adb,suspend=n,server=y");779 }……995 if (JNI_CreateJavaVM(pJavaVM, pEnv, &initArgs) < 0) {996 ALOGE("JNI_CreateJavaVM failed\n");997 return -1;998 }9991000 return 0;1001 }

在前面一章中,我们明确了通过原生JDWP的方式调试与使用IDA调试是两个层面的调试手段。

____________________________________| || IDA (host) || || RemoteSocket || ^^ ||___________________________||_______|||Transport ||(TCP for emulator - USB for device) ||||___________________________||_______| || || android_server (device) || || VV |PROCESS <======> ptrace <----> RemoteSocket || ||____________________________________|

七、总结

经过以上几个章节的阐述,我希望已经讲清楚我提出的那些问题,也希望这篇文章能够达到它的目的。

看雪ID:kxliping

https://bbs.pediy.com/user-home-508256.htm

*这里由看雪论坛 kxliping原创,转载请注明来自看雪社区。

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

-

DroidRun 开源的Android自动化框架

这款由 DroidRun 团队开发的框架允许通过自然语言命令控制 Android 手机,让大型语言模型(LLM)化身智能助手,轻松实现社交媒体自动化、消息发送或测试任务。随着 LLM 的理解和推理能力

-

谷歌正在为安卓密码管理器提供通行密钥Passkey迁移 支持将密钥导入到新设备

谷歌在安卓系统里提供的密码管理器也已经支持 Passkey 通行密钥功能,帮助用户使用更安全的通行密钥作为 MFA 验证方式甚至替代密码,这样可以避免某些网站数据库泄露导致用户账户数据泄露。不过这个密

-

谷歌发布Android 2月例行安全更新 修复已被黑客利用的高危安全漏洞

谷歌已经向 Android 项目发布 2025-02-01 和 2025-02-05 安全补丁级别,这是谷歌面向安卓系统发布的 2025-02 月例行安全更新,至于为什么有两个补丁级别是因为 02-0

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 百度网盘,老牌的国民级免费网盘云存储空间

- SUSE企业级Linux服务和开源解决方案提供商

- PaoPao-CE清新文艺的微社区

- JavaScript 未必是最优选,下一代浏览器语言会是什么样?

- 中兴获“自由”,结束美国 5 年合规观察期!

- 历史上的今天:Kotlin 语言问世;Pascal 之父出生;YouTube 成立

- 勒索软件团伙在攻击警察局后主动提供解密器

- 打脸现场:“曾以为对开发者最好的应用商店,无故下架了我的高评分应用”

- PC游戏玩家的福音!高通实现顶级Wi-Fi游戏性能

- 强盗利用Apple Watch定位功能跟踪毒贩,劫走50万美元

- iPhone12及MagSafe 配件会对心脏起搏器等设备造成干扰

- 一支百战雄师是怎样炼成的?