如何鉴别部署了SSL证书的HTTPS恶意钓鱼网站?

虽然HTTPS的普及对于保障数据安全发挥了非常大的作用,但越来越多的假冒钓鱼网站也开始利用人们对HTTPS的信任,通过部署SSL证书来提高钓鱼攻击的成功率。

最近的一份研究表明,在2019年中出现的网络钓鱼网站有近四分之三部署了SSL证书,且大有愈演愈烈的趋势,地址栏的安全锁标志虽然代表着数据传输已经加密,但并不代表着该网站具有“真实”性。

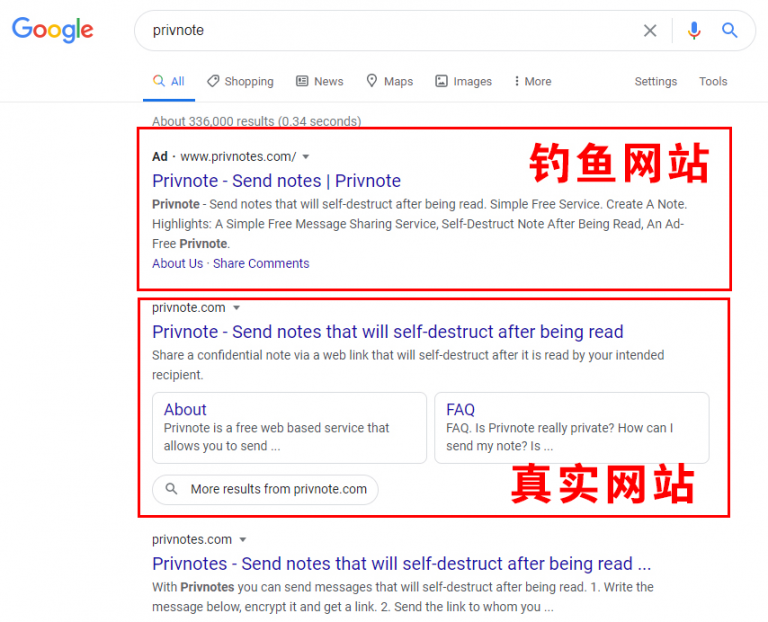

前段时间,网络上出现了一个名为Privnotes的钓鱼网站,该网站通过复制伪装成Privnote试图篡改用户的比特币地址。

Privnote是一个提供免费的在线发送便签服务的网站,用户可以通过设置,发送的便签可以在阅读后自动销毁,常被用于发送保密的内容。而假冒钓鱼的Privnotes网站除了名称和外观都和原版网站及其相似之外,在谷歌搜索的结果中甚至先于Privnote网站。

通过图片对比我们可以看出,假冒的Privnotes不仅网址和页面与真正的Privnote非常的相似,且都部署了SSL证书升级HTTPS协议,这进一步加大了用户辨别真假的难度。

令人担忧的是,假冒钓鱼Privnotes的页面包含了一个脚本,可以在在该网站上发送的便签内容搜索出包含比特币地址的内容,并将发送的便签中的原始地址更改为黑客自己的地址。这意味着,当用户通过该钓鱼网站发送任何包含比特币地址的消息时,该网站会自动将地址替换,接收消息的人发送的任何资金都将到达罪犯拥有的比特币地址。

如何鉴别HTTPS恶意钓鱼网站?

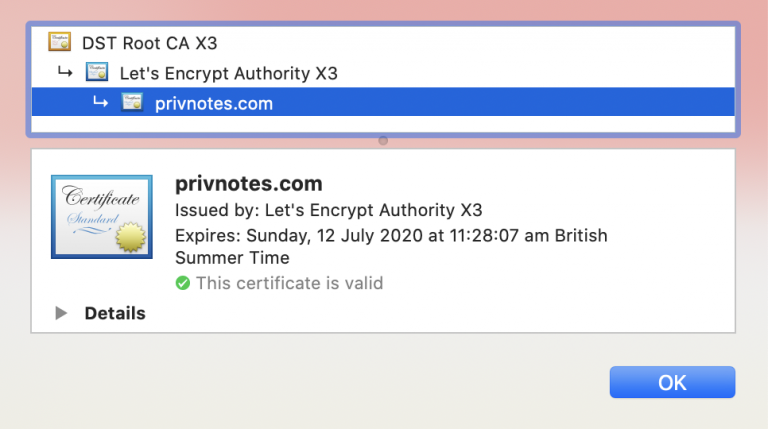

目前很多网民普遍存在一个误区,误以为网站部署了SSL证书就是安全的,但却没有意识到这种“安全”仅限于数据传输。以假冒钓鱼的Privnotes网站为例,从浏览器的地址栏我们可以知道该网站是部署了SSL证书的,但是,我们通过点击地址栏的安全锁查看SSL证书可以发现,该钓鱼网站使用的是Let’s Encrypt提供的免费证书。

也就是说,我们与该网站之间传输的内容确实是加密的,但该网站是假冒钓鱼网站,所以这种“安全”也就毫无意义了。

那么我们再来看看真正的Privnote部署的SSL证书,我们可以看到,该网站使用的是由DigCert颁发的有效证书且已经通过了DigCert的身份验证,这时候,我们才能真正确认网站是安全的。

一般来说,不法分子都会选择部署域名型DV SSL证书,因为该型证书只需验证域名所有权,无需验证网站真实身份,对于试图假冒其它网站的不法分子来说有了可乘之机。

最后,希望大家在浏览网站时不能只通过网站有无SSL证书就轻易判断网站的安全性,特别是涉及个人隐私信息、支付密码的网站,查看SSL证书的详细信息是最有效的辨别方式。如果在证书中能查看到单位名称,且证书是由受信任的权威机构颁发的,则说明网站拥有者是一个真实存在的合法实体;如果证书缺乏单位的身份信息,则在使用网站的过程中要保持谨慎。

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 高德地图×数码宝贝联动:加布兽导航上线 全新可进化3D车标

- 为什么欧洲无法创建能够与 Android 和 iOS 抗衡的移动操作系统?

- ChatGPT 技术首发上车,集度汽车官宣将融合文心一言;谷歌自研数据中心芯片取得新进展;Firefox 110 发布|极客头条

- 沃兹结束苹果生涯 | 历史上的今天

- 16 岁少年前往腾讯总部要求解封 QQ 账号;微软发内部信辟谣:没有关闭微软苏州的相关计划;Go 1.20 发布|极客头条

- 网络安全人才实战能力现状调研 | 寻找发光的能力者们

- 活动 | 诸子云重庆研讨会诚邀您的参加

- 限免!Python 详细知识体系总结送给你

- PostgreSQL 摘得 DB-Engines 2020 年度数据库

- 征文|刘欢:漫谈零信任

- 5G推动创新,我们推动5G,为中国数字经济发展注入强劲动力

- 安全“天团”齐聚蓉城,CSO论坛共话安全