2022腾讯游戏安全初赛一题解析

本文为看雪论坛优秀文章

看雪论坛作者ID:PlaneJun

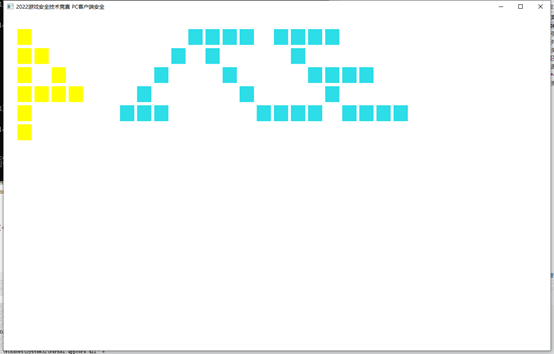

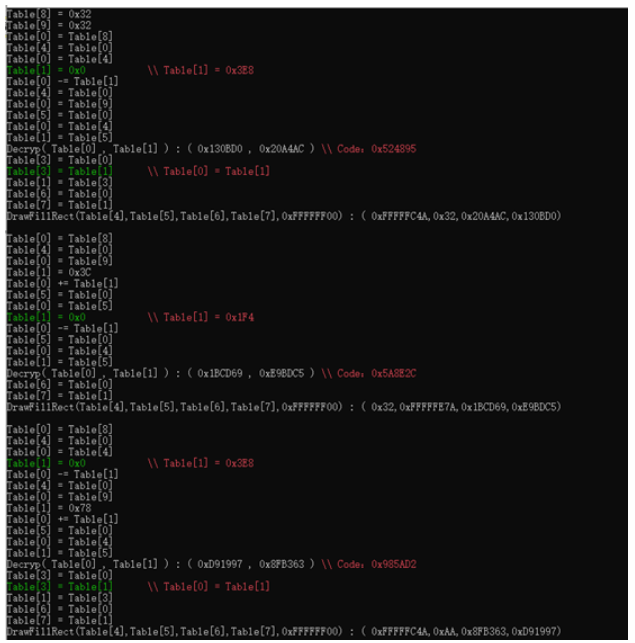

运行效果

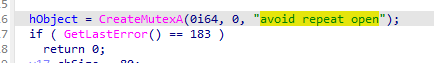

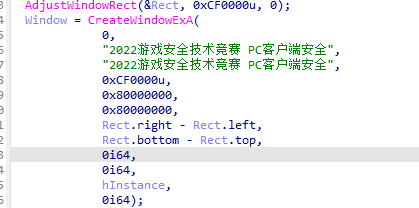

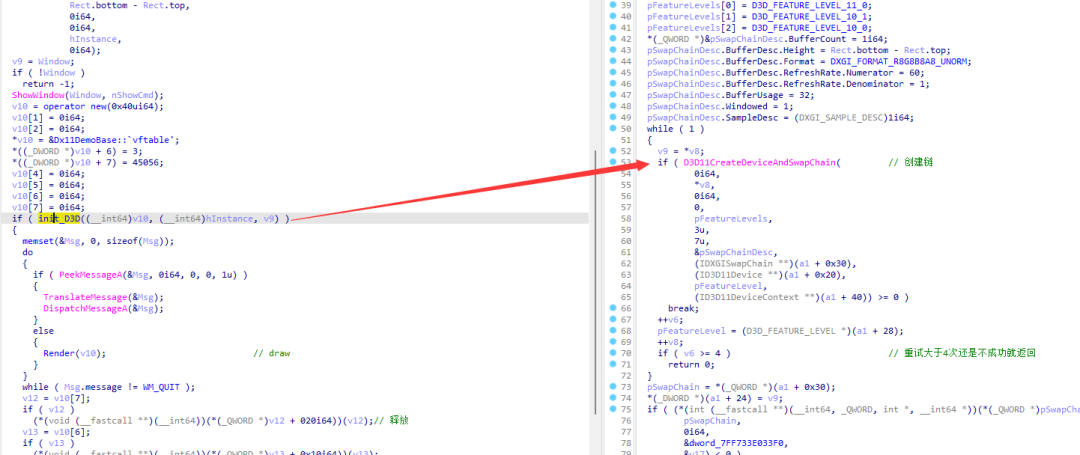

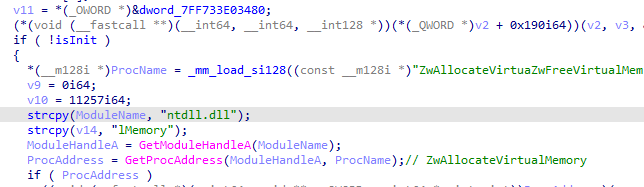

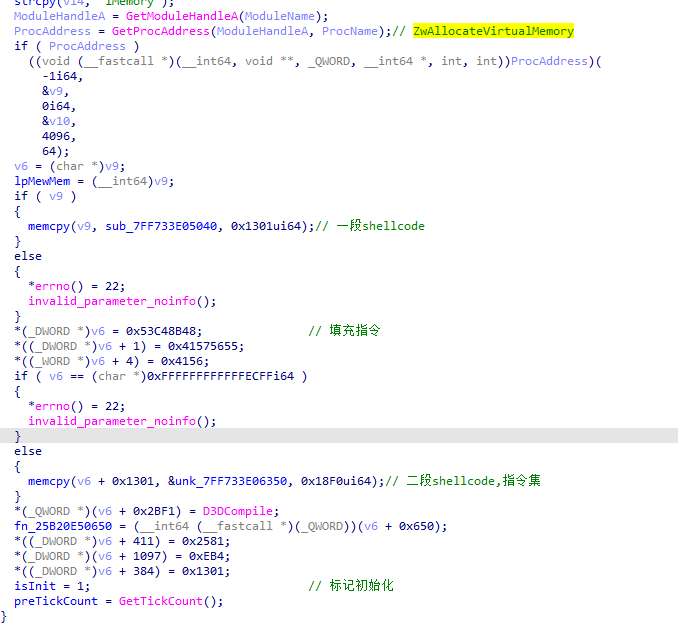

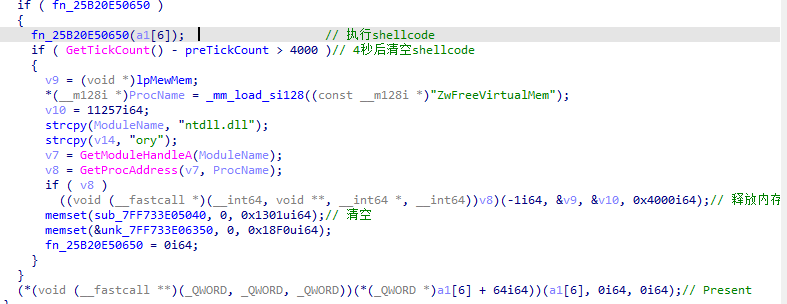

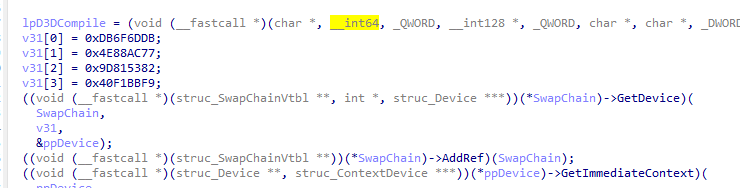

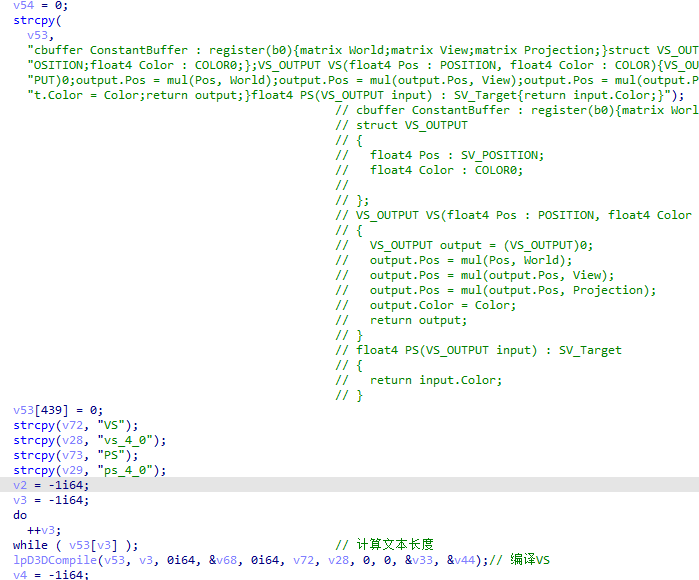

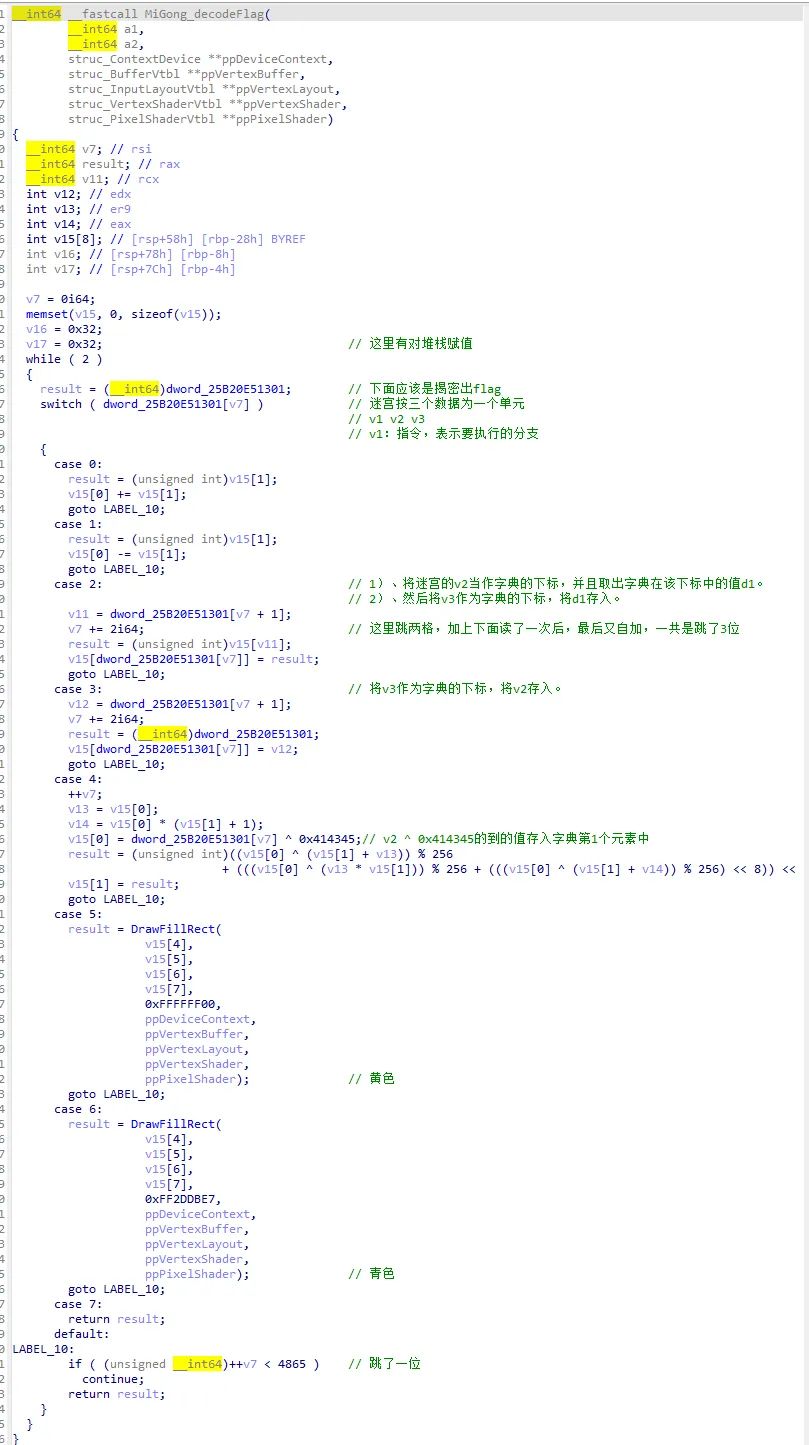

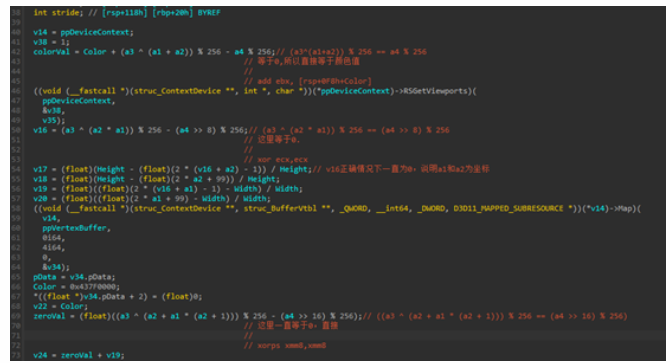

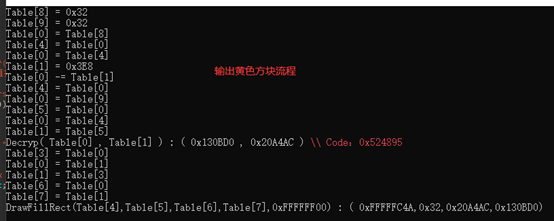

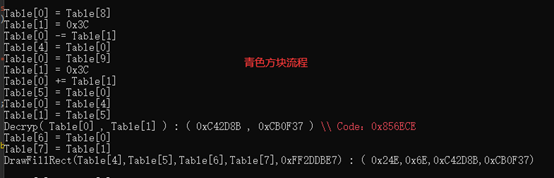

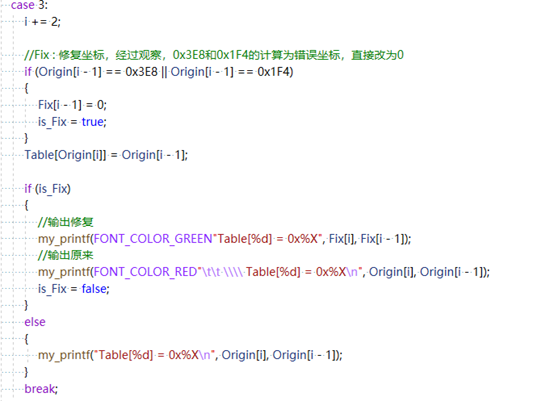

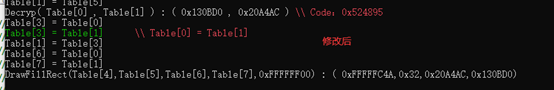

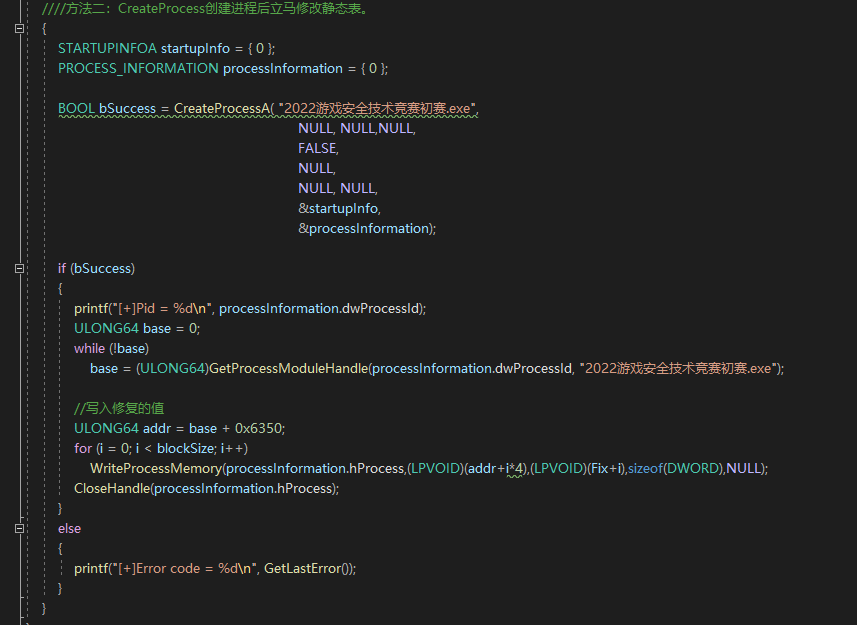

详细分析及实现

看雪ID:PlaneJun

https://bbs.pediy.com/user-home-826671.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 抖音怎么投屏到电视上看

- 密码管理器1Password免费1年家庭版再次上线 可通过导出方式免费白嫖

- 东欧黑客向中美ISP发起攻击安装门罗币挖矿软件 超过4000 IP对应服务器被感染

- 乌克兰黑客渗透到俄罗斯网络提供商Nodex后将其所有数据全部清空

- 国产编程语言MoonBit正式被Github收录!两年核心用户数突破3万

- Stable Diffusion、ChatGPT爆火的背后!

- 百度下线搜索快照功能,内部人士:因技术升级导致功能淘汰;法国App开发者集体起诉苹果;Linux 5.19 发布|极客头条

- 据报阿里云业务高管遭上海当局约谈,涉警方数据大规模泄露事件

- 历史上的今天:微软发布 ASP.NET Core;摩托罗拉创始人出生;靠计算机起家的美国大亨

- 低碳行动派,一文解锁华为低碳时光

- 来试下不一样的图片加载方式

- 诸子云 | 项目:代码审计建设调研报告

赞助链接