乱下载软件致MBR锁机,逆向分析自救

本文为看雪论坛优秀文章

看雪论坛作者ID:Axinger

在某企鹅群里发现了这个东西:

我一看:

你这辅助打激素了?长得那么肥?

于是我直接给他打开。

不讲武德!偷袭!

这不得让你进1W3好好玩玩?

脱壳

不查壳了,直接扔进来。

通过观察我们基本可以断定是upx。

那就用我们最爱的ESP定律吧!

单击F8向下走一步。

然后右键ESP,点击一键断点。

如果你的OD没有这个功能的话,那就点击跟随到数据窗口,在数据窗口第一行右键,如下图:

之后我们F9直接运行。

断点下来之后在jmp命令上按F4(可能要按两次)。

之后单击F8即可跳转到OEP。

分析

但我发现即使跳转到OEP字符串也不是熟悉的易语言。

于是我下了一个CreateFileA的断点。

他释放了一个dll,暂时不清楚是干嘛用的。

反正不是好东西。

现在转到00401000搜索字符串。

真行啊字符串都不加密,这不就和裸奔一样了吗?

然后我在这两个可疑字符串段头下了断点。

之后F9直接运行。

熟悉的警告。

我直接给他允许了 (因为我从来不用win自带的任务管理器)。

还挺唬人的。

我这可不叫破解昂,我可没修改过你的任何一个字节。

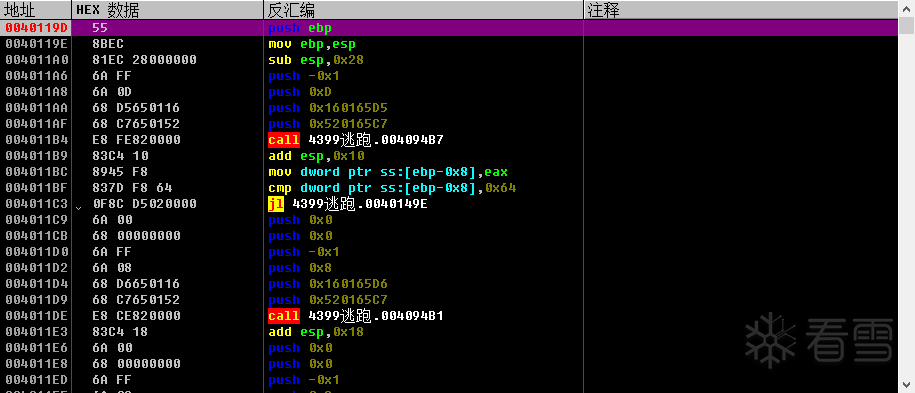

之后他断下了。

这个函数有很多病毒界面的字符串,基本可以确定密码是在这里生成的。

上图这个跳转我不太理解,好像正常都是跳过去,我直接修改标志位让他运行下去了。

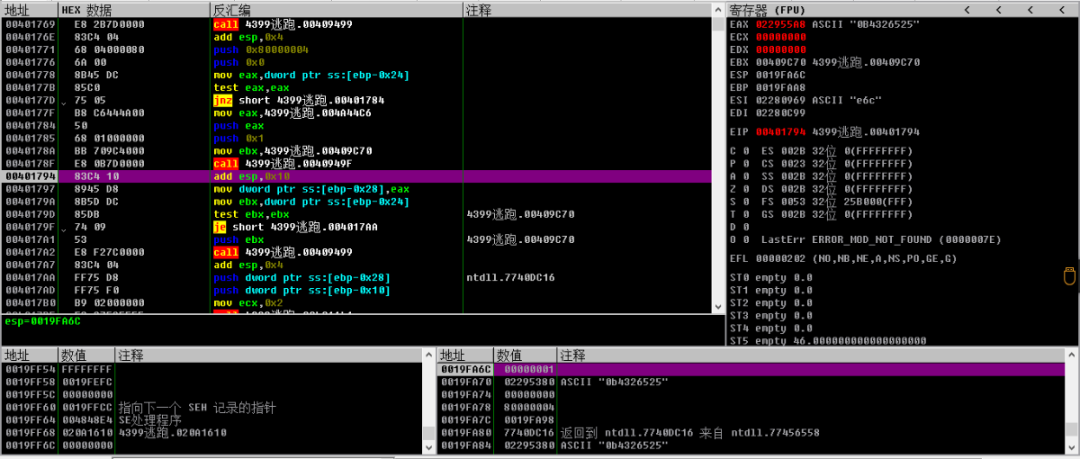

我们一步一步跟到这个位置,这时候EAX上已经有了ID号。

接着单步跟下去。

经过上面的call之后密码赫然出现在EAX上。

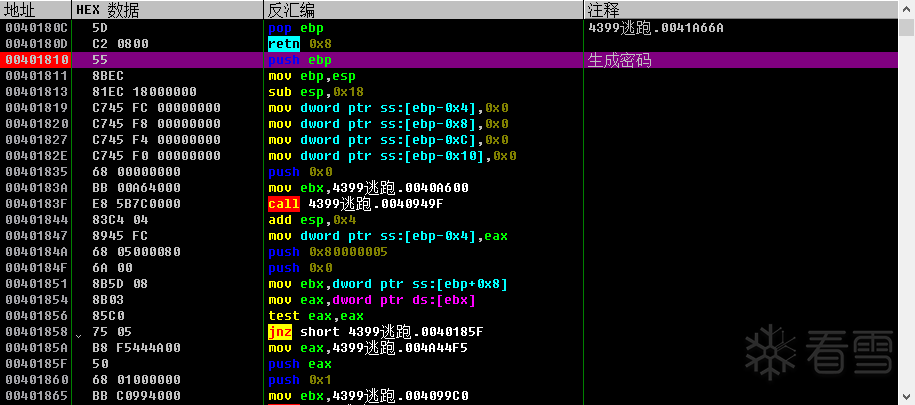

那么我们就可以断定00401810这个call就是生成密码的函数。

现在我们下上断点重启程序。

重启之后我的ID号是94(忘了截图了)。

我们直接来到密码生成的call。

我们发现经过这个函数之后EAX中出现了"29"字样。

暂时不知道他是什么,先接着走。

又在一个同一个call出现了"24"字样。

接着一个call把这两个字符串拼在了一起。

出现了“23123”字样,暂时不知道是干嘛的。

经过这个call的时候程序线程卡死,恢复之后出现了一串不明字符。

通过观察我们可以猜想:他是一个MD5值。

于是我打开了MD5加密网站。

23123 : 860b432652504fa60f8da945398e20de

和EAX的值完全吻合。

那么这个call执行的就是MD5加密操作。

这个call 将MD5截下来了一部分(3-11位)。

之后转化为大写。

把之前的"2924"合并。

最后的栈

密码

23123

ID

显示信息

现在通过你聪明的大脑来分析吧~

ID:94

PassWord:2924 0B4326525

后面没什么好说的,看看"2924"和"94"的关系。

很明显,在"9"和"4"的前面加了一个"2"。

由此可得: 密码 = 2 + ID第一位 + 2 + ID第二位 + 0B4326525

改MBR了,咱就得对自己有自信,我直接允许(大家别这么浪)。

很快啊!就像是过了一秒,机子就关了。

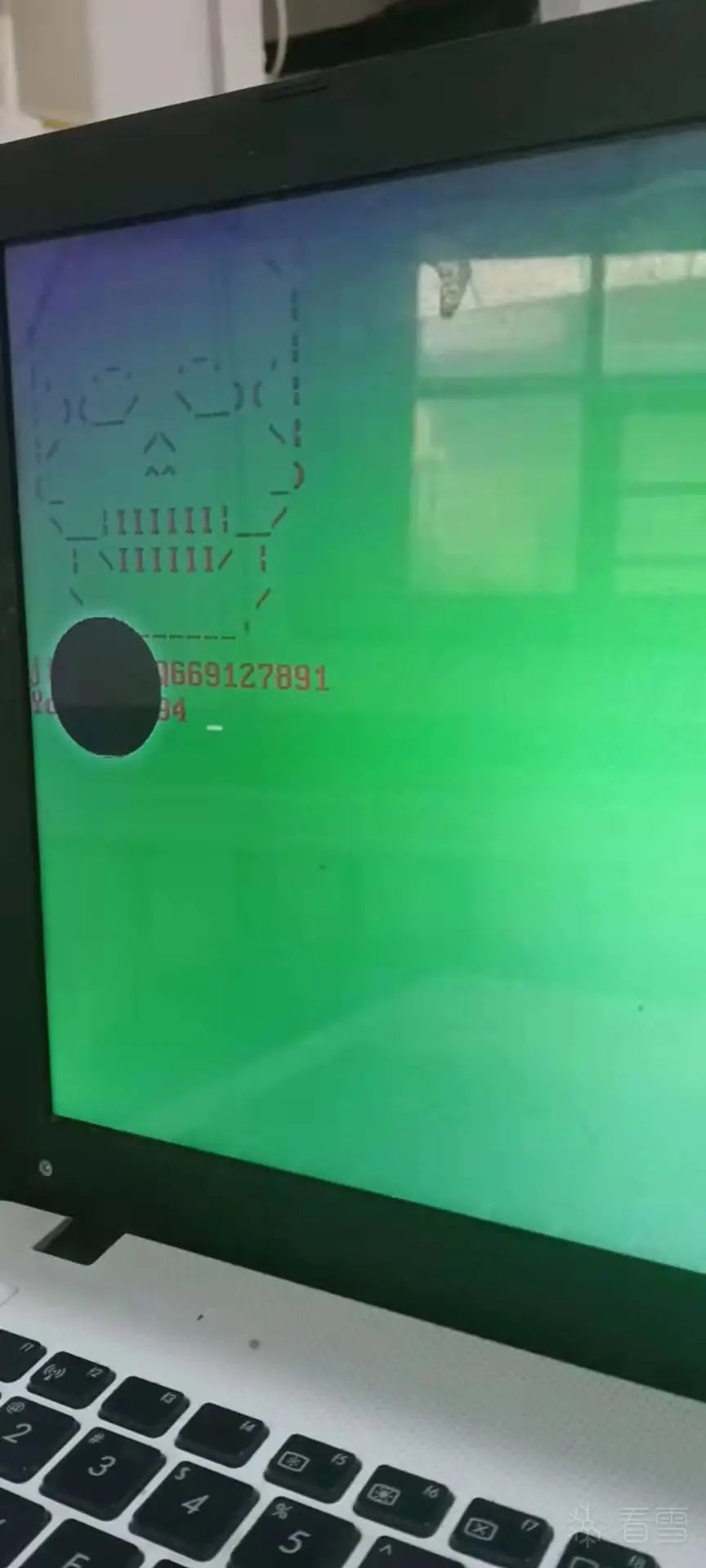

启动之后就这样了(不要在意那个黑洞)。

感觉挺标准的MBR锁机。

现在我们输入密码。

回车。

正常进入系统。

总结

1.千万不要随便开软件,尤其是名字有[辅助][免费]这种诱惑性字样的,认准正版辅助。

2.电脑尽量装一个杀毒软件,至少可以抵御MBR锁,用户锁这种脑子有包都能写的锁机。

3.如果你被锁了就使用PEU盘重建MBR(没有?没有就去做或者买一个),尽量不要付款(你永远不知道打了钱之后对方给不给你密码)。

4.就算你知道锁机密码也不能在实体机打开锁机,部分锁机不光是锁机器,而且有可能在内置一个远控或者感染病毒之类的东西(非常麻烦)。

看雪ID:Axinger

https://bbs.pediy.com/user-home-930820.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- DINOv3 – Meta开源的通用视觉基础模型

- 谷歌相册使用SynthID技术为照片添加盲水印 标记用户使用AI生成或修改的照片

- 乌克兰黑客渗透到俄罗斯网络提供商Nodex后将其所有数据全部清空

- 功能强大的网络安全综合工具

- 一举两得:支持双数据连接的全新第二代高通双卡双通,释放5G蜂窝技术双连接的全部潜能

- 华为轮值董事长徐直军新年致辞:奋勇前进,冲破险阻,有质量地活下来

- BCS2022技术峰会:高对抗环境下网络新攻防

- 组合式应用新利器,事件网格“出圈”!

- 全新一代骁龙8移动平台:AI加持,超凡影像触手可得

- 2021 SDC 议题早班车 | Chrome 浏览器解优化过程中的漏洞安全研究

- Redmi AirDots 3真无线蓝牙耳机:诚意升级,宠爱双耳

- 直播预告| 网易有道张晋涛:Containerd 上手实践

赞助链接