历时4个月,微软终于修复Windows PSExec特权提升漏洞

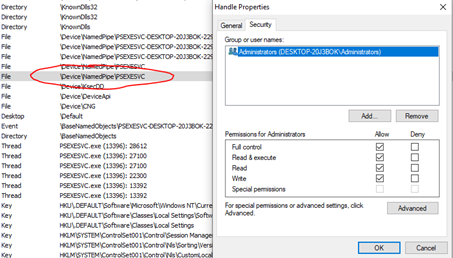

也就是说,攻击者可以诱导PsExec打开其所创建的“恶意”命名管道,然后凭此获得进入权限,最终达成控制目标电脑的目的。

推荐文章++++

﹀

球分享

球点赞

球在看

延伸阅读

-

微软承认会向FBI等提供设备密钥(BitLocker云端恢复密钥) 称用户应当预见泄露风险

微软开发的私有加密机制 Microsoft BitLocker 会在执行加密操作时让用户选择保存密钥文本文件或将其保存到微软账户中,如果用户在未来不慎丢失密钥可以通过微软账户的云端获取解密密钥从而解密

-

VibeVoice-ASR – 微软开源的长音频语音识别模型

VibeVoice-ASR是什么VibeVoice-ASR 是微软开源的先进语音识别模型,专为处理长达60分钟的长音频设计。模型能一次性处理整段音频,保持全局上下文,避免传统模型分段处理导致的上下文丢

-

微软承认Windows 11新问题:记事本、画图、截图通通打不开!好在已修复

近日,不少用户报告称,包括记事本、截图工具、画图甚至Windows 安全中心在内的系统应用均无法打开,并弹出错误代码“0x803F8001”。据用户描述,该错误提示应用在当前账户中“不可用”,并要求用

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 微软Defender在恶意软件大战中拦截了官方MAS脚本

- CRMChat 开源CRM客服系统

- iOS 26要来了!苹果CEO库克预告WWDC:一会见

- allinssl开源免费的SSL证书管理利器

- Sectigo

- 如何在阿里云申请WoSign SSL证书

- 高通2023暑期实习生项目丨等待发光的你 一起为梦想摇旗呐喊

- 发布 | 安在新榜 · 2022中国网络安全产品用户调查报告

- 在Z|某商业银行高薪诚招系统运维工程师

- AI科学计算领域的再突破,昇思MindSpore做“基石”的决心有多强?

- 集度、百度和高通携手打造国内首款采用第4代骁龙汽车数字座舱平台的量产车型

- 红帽 与 CentOS 之间的恩怨情仇

赞助链接